Fuente: https://www.avast.com/es-es/c-what-is-ransomware

Un ataque de ransomware puede ocasionar la pérdida de datos personales importantes y críticos para la empresa. Para mantener sus dispositivos y sus archivos a salvo de esta amenaza tan extendida, debería entender a qué se enfrenta. Siga leyendo para ver la definición de ransomware que le ayudará a tomar las precauciones adecuadas para mantener sus archivos a salvo. No le dé al ransomware la oportunidad de infectar sus archivos.

¿Qué es el ransomware?

El ransomware es un tipo de malware, o software malicioso, que secuestra archivos y, en ocasiones, equipos o dispositivos móviles enteros. Podemos definir el ransomware según este comportamiento: los hackers solicitan el pago de un rescate a cambio de descifrar sus archivos y así devolverle el acceso a estos.

Cómo funciona un ataque de ransomware

Al contrario que la mayoría del malware, que requiere que usted descargue un archivo infectado o haga clic en un enlace malicioso, hay ransomware capaz de infiltrarse en un equipo sin acción alguna por parte del usuario. Otros ataques recurren a los métodos tradicionales. Aquí tiene un resumen general de cómo funcionan las distintas formas de ransomware:

- Kits de exploits: atacantes maliciosos desarrollan kits de exploits que contienen código escrito previamente, diseñado para aprovechar vulnerabilidades en aplicaciones, redes o dispositivos. Este tipo de ransomware puede infectar cualquier equipo o dispositivo móvil con software obsoleto que se conecte a una red, así que mantenga sus sistemas y aplicaciones actualizados para proteger de ataques el hardware y los archivos.

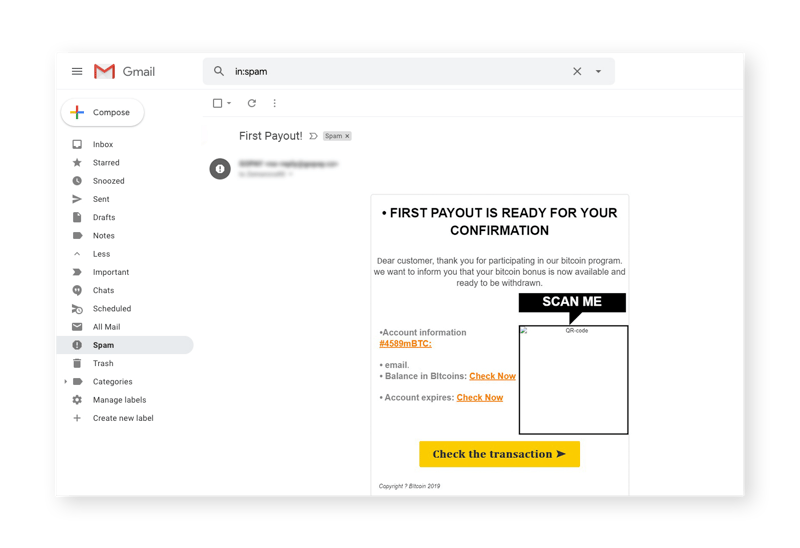

- Ingeniería social: en vez de desarrollar un «exploit» de software, muchos ciberatacantes recurren a métodos más clásicos. Emplean trucos de ingeniería social para engañar a su víctima y hacer que descargue el ransomware desde un archivo adjunto o una URL, un tipo de ataque que se conoce como phishing.

- Phishing: el ciberdelincuente se hace pasar por un contacto de confianza y le envía un correo electrónico que contiene un archivo adjunto o un enlace aparentemente legítimos. Algunos ejemplos comunes son un formulario de pedido, un recibo o una factura. Estos adjuntos suelen tener extensiones que los hacen parecer archivos PDF o de Microsoft Office (por ejemplo, .pdf, .xls, .docx), pero en realidad son archivos ejecutables camuflados. Cuando descarga el archivo y lo abre, se inicia el ataque del ransomware.

Es posible que el asalto no comience de inmediato. Hay ransomware diseñado para esconderse en su dispositivo durante un tiempo determinado, de modo que no resulte sencillo determinar su origen. Por ejemplo, la cepa del troyano AIDS no se activaba hasta la nonagésima vez que se encendía el equipo infectado.

Es posible que el asalto no comience de inmediato. Hay ransomware diseñado para esconderse en su dispositivo durante un tiempo determinado, de modo que no resulte sencillo determinar su origen. Por ejemplo, la cepa del troyano AIDS no se activaba hasta la nonagésima vez que se encendía el equipo infectado. - Malvertising: los atacantes pueden distribuir el malware incrustándolo en falsos anuncios en línea, una práctica conocida como malvertising. Los ciberdelincuentes pueden poner sus anuncios en casi cualquier sitio web, incluso los de más confianza. Si hace clic en un anuncio malicioso, descargará un ransomware en su dispositivo. Es una razón excelente para no hacer clic en ningún anuncio que se encuentre en Internet.

- Descargas drive-by: los atacantes pueden preparar un sitio web con malware de modo que, cuando lo visite, se descargue de forma secreta y automática el malware en el dispositivo. Si utiliza navegadores y aplicaciones obsoletos, es especialmente vulnerable a esta técnica.

Independientemente del origen del ransomware y del modo en que llegue a su dispositivo, vamos a exponer lo peor que podría sucederle después de abrir o activar un programa malicioso de este tipo. Por desgracia, en el caso de una infección con malware, lo peor también es lo más habitual:

- El ransomware cifra sus archivos. Esto significa que cambia los archivos o la estructura de estos de tal modo que solo podrá volver a leerlos o utilizarlos restableciéndolos a su estado original. En otras palabras, que tendrá que descifrar los archivos.No es algo que pueda hacer tranquilamente por su cuenta: el ransomware suele utilizar métodos de cifrado difíciles de romper y que solo pueden revertirse mediante una clave de descifrado específica. Por esa clave es por la que el ransomware le pide que pague.

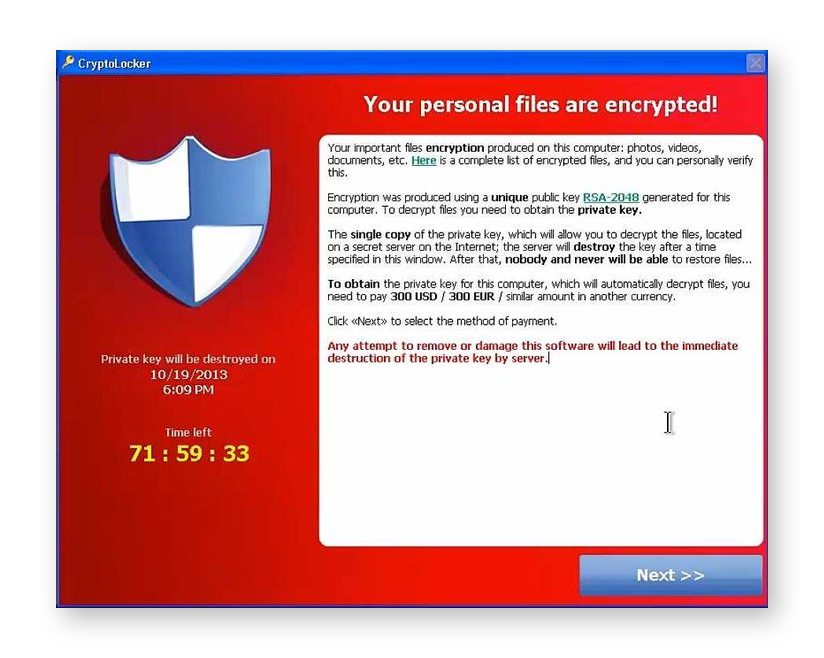

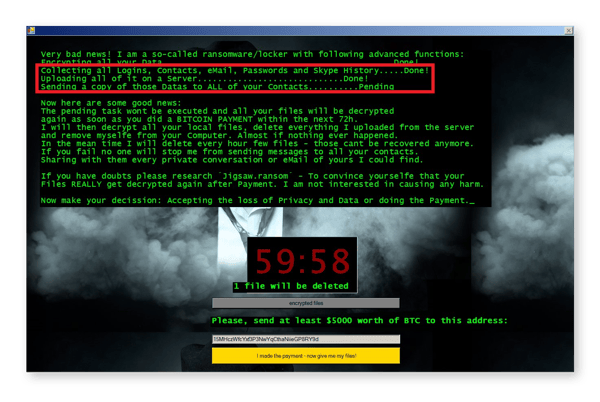

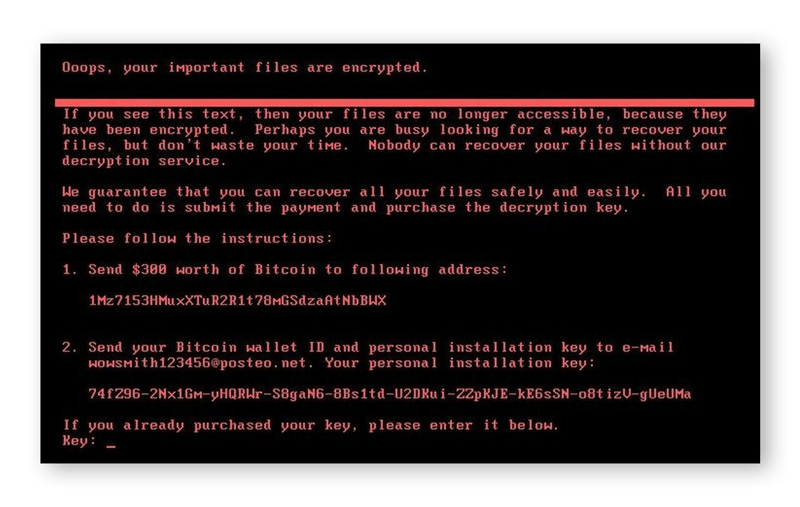

- Una vez que el malware termina de cifrar sus archivos, en la pantalla aparece una nota de rescate donde se le indica:

- Cuánto tiene que pagar, normalmente en bitcoines, para obtener la clave de descifrado, o para que el secuestrador descifre los archivos.

- Dónde y cómo debe transferir el pago del rescate.

- La fecha límite: si no paga antes de una fecha u hora determinada, el rescate puede aumentar, o el atacante puede amenazarlo con cifrar de forma permanente los archivos, o incluso borrarlos.

Mientras su dispositivo siga infectado con el ransomware, cualquier intento por abrir los archivos cifrados probablemente tendrá como consecuencia un mensaje de error que indique que los archivos están dañados, que no son válidos o que no se encuentran.

Tipos de ransomware

Hay cuatro formas diferentes de ataque de ransomware, con una gravedad variable que va desde lo molesto hasta lo potencialmente letal. Algunos no le permiten entrar en su equipo, mientras que otros pueden erradicar sus archivos y dejar el sistema operativo inutilizable. El elemento común a todos ellos es la exigencia de un rescate. Aquí tiene un resumen de los distintos tipos de ransomware que existen en la actualidad. Cabe señalar también que continuamente se desarrollan nuevas amenazas.

- Filecoders: estos programas, también conocidos como encryptors, componen el 90 % de las cepas de ransomware. Esta clase de malware cifra y bloquea los archivos en los dispositivos infectados. Los atacantes exigen un pago por la clave de descifrado que le permitirá acceder de nuevo a sus datos, normalmente con una fecha límite tras la cual los archivos podrán resultar dañados, destruidos o bloqueados de forma permanente.

Fuente de la imagen: https://amp.businessinsider.com

Fuente de la imagen: https://amp.businessinsider.com

- Screenlockers: estos programas le impiden acceder en modo alguno a su equipo, smartphone o tableta. Suelen hacerse pasar por mensajes de una institución oficial como el Departamento de Seguridad Interior de Estados Unidos o el FBI, y le informan de que ha incumplido la ley y debe pagar una multa para poder desbloquear el PC. Hoy en día, los screenlockers son más habituales en dispositivos Android que en PC con Windows, aunque los ciberdelincuentes también atacan equipos Mac con screenlockers basados en el navegador.

Fuente de la imagen: https://news-cdn.softpedia.com

Fuente de la imagen: https://news-cdn.softpedia.com - Doxing: el doxing no es técnicamente una forma de ransomware, aunque supone una grave amenaza digital que incluye la exigencia de un rescate. Mediante un archivo o un enlace malicioso, el atacante accede a sus datos personales confidenciales, como nombres de usuario, contraseñas, números de tarjeta de crédito y detalles del pasaporte. A continuación, recibe un mensaje donde se le indica que, si no realiza un pago, el atacante publicará la información. Nuestra herramienta gratuita Avast Hack Check le permite saber si cualquiera de sus contraseñas se ha filtrado o robado. Para una mayor protección, consiga nuestra herramienta de supervisión de información personal, Avast BreachGuard.

- Scareware: el scareware es un software falso que asegura haber encontrado problemas en su equipo y que demanda un pago para solucionarlos. El scareware suele bombardearlo con ventanas emergentes y mensajes de alerta. Algunas cepas se comportan más como screenlockers y bloquean el equipo o el dispositivo móvil hasta que se realiza un pago.

El aumento de popularidad del ransomware se debe, en parte, a su disponibilidad y facilidad de uso. Los delincuentes pueden comprar herramientas personalizables de código abierto que les permiten crear y lanzar nuevos ataques de malware. Al mismo tiempo, los cibersecuestradores actualizan continuamente el código para reforzar el cifrado e insuflar nueva vida en algunas cepas de ransomware.

Ejemplos de ransomware

Aunque la inmensa mayoría de los ataques de ransomware se dirigen contra PC con Windows, las cuatro variantes pueden infectar equipos Mac y dispositivos iOS y Android. En los siguientes apartados veremos ejemplos de las cepas de mayor prevalencia implementadas a lo largo de los años.

Ransomware para PC

Los PC con Windows siguen siendo los objetivos más populares de los ataques de ransomware. Los hackers maliciosos pueden aprovechar con relativa facilidad vulnerabilidades específicas de Windows, y además hay muchos más usuarios de PC que de Mac.

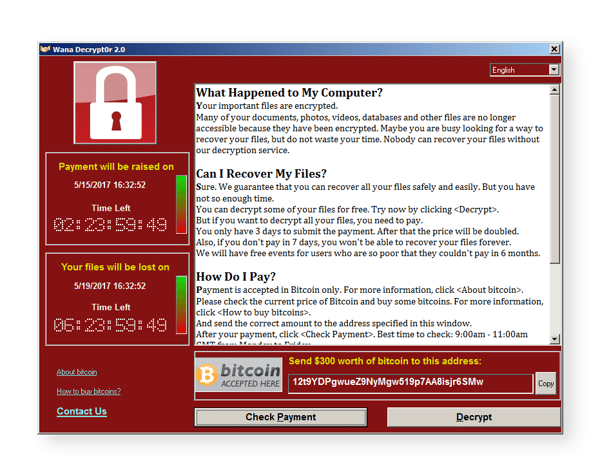

WannaCry

La cepa WannaCry demuestra hasta qué punto puede extenderse un ataque de ransomware contra equipos PC. En mayo de 2017, WannaCry se propagó por todo el planeta y llegó a atacar a más de 100 millones de usuarios.

WannaCry aprovechaba EternalBlue, una vulnerabilidad conocida de Windows que permite a los ciberdelincuentes ejecutar código de forma remota mediante una solicitud de uso compartido de impresoras y archivos de Windows. Dos meses antes del ataque de WannaCry, Microsoft había publicado un parche para EternalBlue; por desgracia, hubo muchas personas y empresas que no instalaron la actualización a tiempo para protegerse del ataque. EternalBlue se remonta al sistema operativo Windows XP, al que Microsoft había dejado de dar soporte. Por eso WannaCry afectó especialmente a los usuarios con esta versión del sistema operativo.

GandCrab

La familia de ransomware GandCrab, aparecida en 2018 y con una estimación de 1,5 millones de usuarios afectados, fue anulada recientemente gracias a una coalición de investigadores de ciberseguridad, tanto públicos como privados. Como su predecesor, Cerber, GandCrab operaba con el modelo de ransomware como servicio (RaaS), que consiste en que los aspirantes a ciberdelincuente alquilan el software a sus creadores a cambio de una parte de las «ganancias». Afortunadamente, ahora que el descifrador está disponible en línea de forma gratuita, GandCrab ya no supone una amenaza grave.

Petya

La cepa Petya, que apareció en 2016 y regresó en una forma más avanzada en 2017, utiliza el enfoque de los screenlockers y cifra la tabla maestra de archivos del disco duro para bloquear el equipo. Algunas versiones venían empaquetadas con una cepa secundaria de ransomware conocida como Mischa, un filecoder convencional que tomaba el mando si Petya no era capaz de activarse en el equipo de la víctima.

Popcorn Time

Como el objetivo final de un atacante es propagar el ransomware en el mayor número posible de equipos para conseguir más dinero, ha surgido una táctica alternativa, social y siniestra a partes iguales, para pedir el rescate. Un excelente ejemplo de ello es la cepa Popcorn Time, que le pide que infecte a otros dos usuarios con el malware. Si esos dos usuarios pagan el rescate, usted podrá recuperar sus archivos de forma gratuita.

Fuente de la imagen: https://www.wired.com

Ransomware para dispositivos móviles

Los ataques de ransomware en dispositivos móviles cada vez se producen con más frecuencia. Al examinar los datos de la primera mitad de 2019, la empresa de investigación Check Point detectó un aumento anual del 50 % en los ciberataques dirigidos contra smartphones y tabletas. A finales de julio de 2019, se alertó a los usuarios de Android de una nueva cepa que infecta dispositivos mediante SMS.

El ransomware suele introducirse en los dispositivos Android a través de una aplicación procedente de un sitio de terceros. Sin embargo, ha habido casos en que se ha logrado ocultar ransomware en aplicaciones aparentemente legítimas de la tienda Google Play Store.

Ransomware para dispositivos Apple

Los dispositivos Apple cuentan con un sistema operativo más seguro en comparación con otros, pero eso no significa que macOS y iOS sean inmunes al ransomware. Aunque los ordenadores y dispositivos móviles Apple son menos susceptibles a los ataques de malware, su base de usuarios cada vez es mayor, lo que ha atraído la atención de los desarrolladores de software malicioso.

Fuente de la imagen: https://www.pcrisk.com

Fuente de la imagen: https://www.pcrisk.com

En 2017, dos empresas de seguridad descubrieron programas ransomware y spyware dirigidos específicamente contra usuarios de Apple. Durante sus pesquisas, los investigadores comprobaron que ingenieros de software especializados en macOS desarrollaban estos programas y los ofrecían de forma gratuita en la web oscura. Los atacantes maliciosos también han accedido a las cuentas de iCloud de los usuarios de Mac y han usado el servicio Buscar mi iPhone para lanzar ataques de screenlocker.

¿El ransomware es un virus?

La mayoría conocemos el término «virus» y mucha gente lo emplea para referirse a todos los tipos de malware. En realidad, un virus es un tipo de malware que comparte unas características determinadas.

Los virus están diseñados para infectar dispositivos, dañar sus archivos, replicarse y propagarse a nuevos anfitriones, del mismo modo que el virus de la gripe infecta su cuerpo, le hace sentirse enfermo y, en algunos casos, se propaga a otras personas con las que haya tenido contacto.

Nuestras investigaciones sugieren que la mayoría del ransomware se propaga mediante troyanos, lo que significa que el programa malicioso está oculto dentro de un archivo o un enlace de aspecto inofensivo y lo bastante importante como para que lo abra o haga clic en él. Un ransomware con comportamiento de gusano se propaga automáticamente, como WannaCry, mientras que otras cepas lo hacen por acción del usuario, como Popcorn Time.

Virus, gusanos y troyanos pueden ser métodos de propagación de ransomware. Pero, aunque el ransomware pueda propagarse mediante un virus, en sí mismo no es un virus.

¿Puede eliminarse el ransomware?

Dependiendo del dispositivo y de la cepa, puede ser posible limpiar el ransomware de su equipo, smartphone o tableta. El proceso de eliminación del malware es relativamente sencillo, pero la recuperación de los archivos cifrados puede ser imposible, incluso en caso de haber pagado el rescate. Borrar el ransomware del dispositivo no garantiza, ni mucho menos, que pueda negar sus efectos.

¿Debo pagar el rescate?

Entendemos que quiera una solución rápida, pero le recomendamos encarecidamente no pagar el rescate. Y no intente negociar con el atacante. Ceder a las demandas dará alas a futuros atacantes y los animará a seguir desarrollando y lanzando nuevas cepas. Además, estos atacantes podrían utilizar sus ilícitas ganancias para financiar otras actividades ilegales.

Fuente de la imagen: https://blog.avast.com

Además, el pago del rescate no garantizará que el atacante elimine el ransomware, desbloquee su dispositivo o le proporcione la herramienta de descifrado de su cepa. Aunque los secuestradores querrán labrarse la reputación de que cumplen su palabra para aumentar la probabilidad de pago, algunos desaparecen tras recibir el dinero, o envían claves de descifrado inefectivas. Incluso puede que termine pagando a un atacante de ransomware completamente diferente.

Si no es capaz de recuperar sus archivos tras un ataque de ransomware, mejor espere a la llegada de una clave de descifrado para la cepa que ha infectado su equipo o dispositivo móvil. En ocasiones, un fallo en la criptografía que protege el ransomware deja expuestas líneas de código que conducen a una solución.

La prevención es la mejor política

El mejor modo de proteger sus dispositivos es impedir que el ransomware los infecte. Si logra rechazar los ataques del ransomware, nunca tendrá que preocuparse por las consecuencias de una infección. Si practica hábitos inteligentes en Internet y utiliza una herramienta de prevención del ransomware fiable, se convertirá en un objetivo duro de roer para los ciberatacantes. Consulte nuestra guía detallada de prevención del ransomware y aprenderá todo lo necesario para combatir esta problemática variedad de malware.

Si resulta infectado, pero cuenta con una copia de seguridad actualizada de sus documentos importantes, no tendrá nada de qué preocuparse. Realice con regularidad copias de seguridad de su sistema y archivos. Tanto los servicios en la nube como el almacenamiento físico son opciones viables, y debería utilizar ambas si es posible. Si su dispositivo permite establecer una programación automática de copias de seguridad, hágalo también.

Mantenga sus valiosos datos a salvo del ransomware

Basta un solo clic para descargar por error ransomware en su dispositivo y, una vez hecho, ya es demasiado tarde… a no ser que tenga instalado un potente programa contra el ransomware. Puede fortificar sus defensas fácilmente con el poderoso Escudo de ransomware incluido en Avast Antivirus. Le alertará de cualquier señal de ransomware y otro malware, y eliminará estas amenazas de su dispositivo antes de que tengan ocasión de infectarlo. Proteja sus archivos más importantes con la solución de ciberseguridad en la que confían más de 400 millones de usuarios de todo el mundo.

Si desea estas u otras soluciones en seguridad contáctenos por nuestra chat de soporte y pronto tendremos las soluciones para usted.